옥션사태(!) 이후 안전결제(ISP)를 사용하고 있는 BC카드와 국민카드 등은 여기저기 대대적으로 "안전성"을 홍보했다. 오늘은 이 안전결제, ISP에 대해 이야기 해보고자 한다.

참고글 : http://mycom.kr/432

기사 : 인터넷 쇼핑몰 해킹되도 ISP 카드 사용자는 100% 안전 ( 2008년 04월 26일 18:40, 한국재경신문 )

비씨카드, "ISP 결제방식은 개인정보 유출 불가능" ( 2008년 04월 25일 17:13, 디지털데일리 )

온라인 금융거래의 위험성은 거래를 담당하는 모든(!) 당사자들이 고객의 거래정보를 수집/보관하는 것이 가능하다는데 기인한다.

참고기사 : "카드가맹점 고객정보 삭제하라" ( 2008년 05월 23일 02:55, 동아일보 )

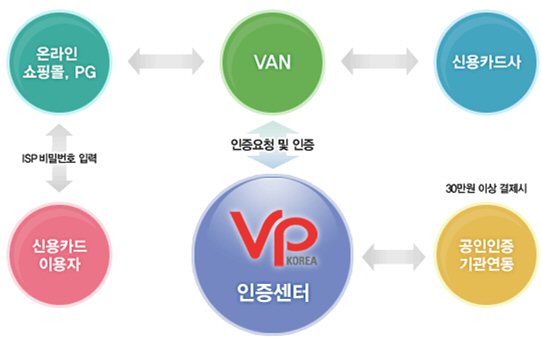

신용카드의 온라인 거래(엄밀히는 인터넷 거래)의 관련자는 고객, 가맹점, PG/VAN(이하 PG), 카드사 등 크게 보면 4주체로 나눌 수 있다. 따라서 고객의 금융정보가 고객의 고의 또는 과실에 의하지 않고 순수하게 제3자에 의해 네트워크에서 수집/유출될 가능성은 크게 가맹점과 PG 등 2 주체에 의한다. (카드사 자체가 해킹되는 것은 논외로 하자.)

실제 지난 2003년 미국에서는 PG가 해킹 당해 800만장에 이르는 카드정보가 유출된 사례가 있었다. 국내에서도 2007년 2월에 시티은행카드가 해킹된 사건에 대해 해당 은행관계자는 PG사의 해킹에 의한 정보유출이라고 밝혀 논란이 된 바가 있었다. 이와 같이 가맹점이나 PG/VAN이 해킹되는 경우에 발생하는 고객 신용카드의 유출은 카드고객의 부주의에 의한 사고보다 훨씬 막대한 피해를 발생시킬 수 있다.

이러한 위험을 방지하고자 여러 가지 방법의 인터넷 신용카드 보안인증 방법이 제안되고 있다. 오늘 주목하고 있는 ISP 거래는 아래와 같은 방식으로 이루어진다.

출처 : http://www.vpay.co.kr/

위 한국재경신문의 내용을 그대로 인용하면, "인터넷에서 신용카드를 사용할 때 ISP(Internet Secure Payment) 결제방식을 이용하였다면 카드정보의 유출은 단지 기우(杞憂)에 불과하므로 안심해도 된다."

간단히 말해 ISP는 가맹점(인터넷 쇼핑몰)이나 PG가 해킹을 당했다 할지라도 카드정보의 유출이 원천적으로 차단되는 방식이라는 게 핵심이다. 또한 "ISP비밀번호는 고객 본인의 PC에서만 사용할 수 있어 타인의 도용이 불가능하고 카드사나 별도의 서버에 보관되지 않으므로 해킹에 안전하다"는 설명이다.

위 내용을 정리하면 2가지로 축약할 수 있다.

1. 카드 정보가 전달되지 않는다.

2. 공인인증서 타입의 인증수단으로 개인의 PC에만 보관된다.

위 2가지 내용을 하나씩 살펴보자.

1. 카드 정보가 전달되지 않는다.

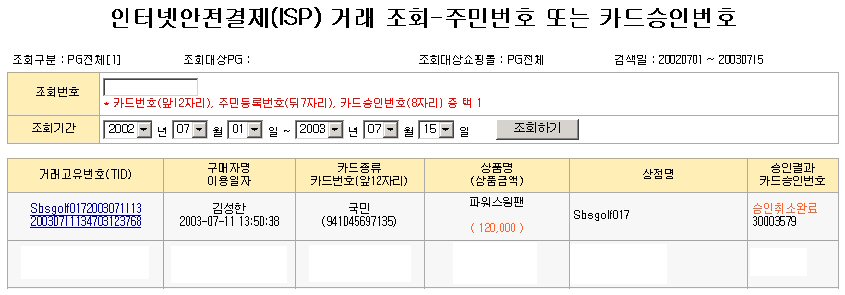

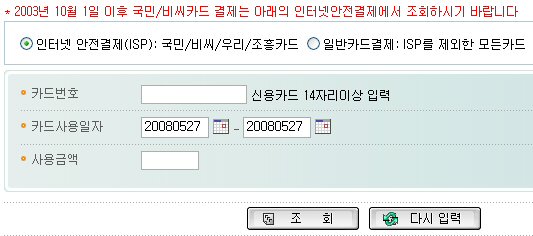

한국버추얼페이먼트(주)(이하 KVP)에서 나온 안전결제서비스 소개자료(ppt) 21페이지에 의하면 KVP는 각 PG들이 거래내역을 조회할 수 있도록 하기 위해 아래와 같은 조회화면을 제공한다. 그 키값으로는 카드번호 앞12자리, 주민번호(뒤12자리), 카드승인번호(8자리) 택일할 수 있다.

카드번호 앞 12자리 주잖아.

(단, 개별PG들이 거래내역조회가 있을 때마다 매번 카드사의 매입서버로 결과를 조회하는 것이라면 실물카드정보를 보관하고 있지 않은 것으로 볼 수 있다. 그러나 이 경우에도 역시 PG/VAN은 고객의 실물카드를 수집할 기회는 얼마든지 가질 수 있다는 점은 변함이 없다. 즉, PG/VAN은 고객의 실물(!) 신용카드 정보를 수집할 수 있다.)

신용카드 번호 넣으라는데?

2. 공인인증서 타입의 인증수단으로 개인의 PC에만 보관된다.

공인인증서나 ISP의 파일이 쉽게 백업된다는 것은 이미 널리 알려진 사실이다. (참고글 : http://mycom.kr/430) ISP의 경우 C:\WINDOWS\Application Data\Vcard 폴더에 카드 파일이 담겨져 있다. 이 파일을 그대로 카피하여 옮기면 소유인증은 무의미해진다. (이 점은 공인인증서도 마찬가지이다.)

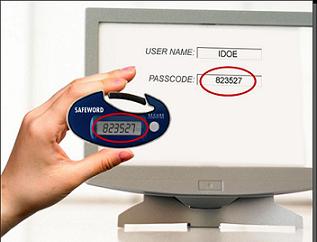

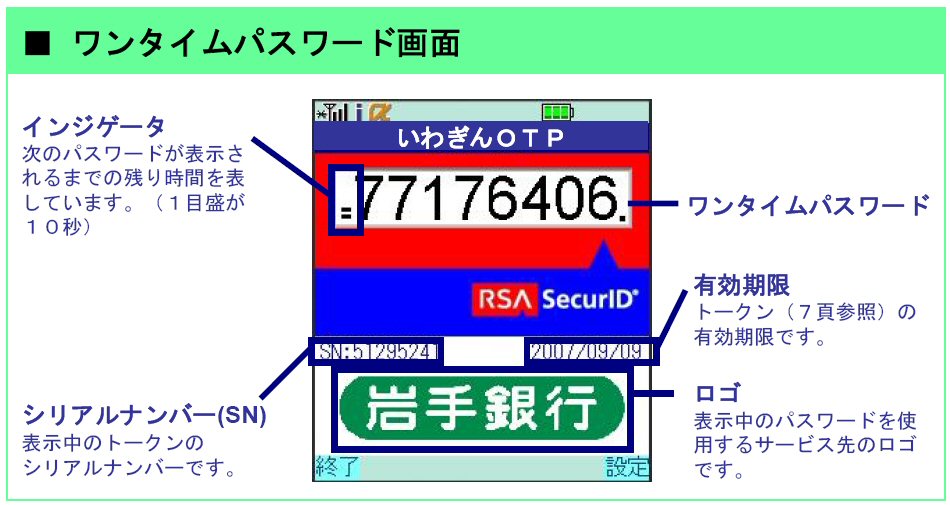

인터넷 등 네트워크를 이용하여 비대면 금융거래를 하는 경우 보안을 위해 강한 인증의 사용은 필수적이다. (인증에 대한 자세한 내용은 생략한다.) 인터넷 신용카드 거래의 경우 인증의 개념상 소유인증과 기억인증을 사용한다. 카드정보를 입력하는 것을 소유인증, 개인의 패스워드(안심클릭패스워드 혹은 ISP 패스워드)입력을 기억인증으로 본다.

보안 전문가들이 공인인증서 체계에 대해 비판하는 것은 공인인증서의 관리가 매우 허술한 체계로 설계되어 있기 때문이다. ISP도 마찬가지이다. 이는 국내의 인터넷 사용자 환경과도 무관하지 않다. 국내 사용자들은 ActiveX 설치에 대한 저항감이 적은 편인데 이는 공인인증서체계나 ISP 인증체계를 크게 위협하는 요소가 될 수 있다. 관리자(Admin) 권한을 가지고 설치되는 ActiveX 중에 위와 같은 인증서 폴더를 압축하여 특정 서버로 전송하는 프로그램이 포함되어 있다면 어떻게 되는가. 소유인증은 그야말로 무의미해진다.

기억인증이 있기 때문에 문제 없다고 할 수 있을지 모르겠으나 이는 인터넷 신용카드 거래를 패스워드 하나에 맡겨두는 것과 다르지 않다.

ISP는 개인의 PC에 보관된다고 할 수 있다. 그래서 더욱 위험하다. 사용자가 모르는 사이에 ISP 버추얼카드는 유출될 가능성이 충분히 있다. 이미 공인인증서의 경우 이러한 형태의 유출로 인해 사고가 발생한 사례가 있다.

참고기사 : 인터넷 금융사기 주의보...최근 공인인증서·비밀번호 해킹 빈번 ( 2008년 04월 07일 21:19, 세계일보 )

3. 대안은 무엇일까.

거래당사자 모두가 실물신용카드를 거래에 사용하지 않는 것이다. 현재 가능한 얘기인가? 가능하다.

인터넷을 통한 신용카드결제는 사실상 보안적 측면에서 획기적인 진보가 없었다. Local Payment 시장은 그동안 Zoop, Zigbee, Barcode, RFID 등 여러 방식들이 검토되었고 IC칩 탑재로 보안을 강화하려고 노력하고 있다. 반면 온라인 거래는 어떠한가. 칩카드에서도 온라인 거래는 역시 기존의 실물카드 번호를 입력하는 방법으로 진행하고 있다. 실물카드정보를 온라인 비대면 거래에서 직접 입력하는 것은 어떠한 경우든 완벽한 안전을 보장하기 어려울 것이다.

모바일칩카드, 온라인 거래는 여전히 실물카드번호로. 보안은 어쩌라구~

오늘은 ISP에 대해 살펴보았다. 현재 사용되고 있는 안전거래 시스템들은 카드정보를 거래하므로 신문기사에서 말하는 것처럼 100% 안전을 책임지지는 않는다. 특히 ISP의 경우 최근 비판 받고 있는 공인인증서 체계와 비슷하므로 안전하다는 점을 강조하고 있는 것을 보자하니 무언지 모르는 어색함이 생긴다.

나만 그런 것인가?